Cybersécurité : nos données ont de la valeur !

🕓 Temps de lecture 4 minutes

💣 Augmentation de plus de 400% d'attaques sur les 5 dernières années ;

💣 37 982 incidents remontés en 2023 en Belgique (et combien ne sont pas signalés ?) ;

💣 67% des travailleurs sont sûrs d'avoir reçu au moins 1 courriel de phishing au travail ;

💣 8 piratages sur 10 sont dus à une erreur humaine !

Dans un environnement éducatif de plus en plus numérisé, les membres du personnel et les étudiants sont quotidiennement exposés à des risques liés à l’usage des outils numériques. Que ce soit dans le contexte des cours, de l’échange de documents sensibles ou de la gestion des plateformes d’apprentissage en ligne, les menaces en matière de sécurité numérique sont omniprésentes.

La capacité à identifier et à éviter les comportements à risque devient un enjeu critique pour garantir un environnement d'apprentissage sécurisé.

C'est ainsi qu'en avril dernier, le service e-Learning a organisé, en partenariat avec la société Cresco, une formation en cybersécurité présentant des risques numériques et des moyens de s’en prémunir. Celle-ci a été financée dans le cadre du plan de relance européen.

Carousel d’images

La résistance s'organise

La cybersécurité est souvent perçue comme un domaine technique lié à la protection contre les attaques informatiques. Mais elle englobe tous les moyens utilisés pour assurer la sécurité des systèmes et des données informatiques d'un État, d'une entreprise, d'une institution, d’une personne.

A HELMo, le service informatique est garant de la bonne gouvernance en cybersécurité et met en œuvre différentes stratégies pour contrer les méthodes de piratage, notamment par la gestion proactive des risques et la diffusion d'une culture en cybersécurité.

Le défi est de taille puisque ce ne sont plus seulement les ordinateurs et les smartphones qui sont visés par les cyberattaques, mais aussi tous nos objets personnels connectés tels que caméras, thermostats, montres, brosses à dents, balances, frigos, babyphones, sonnettes, jusqu’aux dispositifs médicaux.

Et comme notre vie personnelle et professionnelle est de plus en plus entremêlée (télétravail, agendas partagés, etc.), nous devenons plus vulnérables, même quand l’attaque vise, à la base, notre entreprise.

Pourquoi un hacker s'intéresserait-il à moi ?

Les hackers s'intéressent à nos données pour de multiples raisons, principalement motivées par le gain financier, l'espionnage ou la nuisance ciblée. Ainsi, une grande variété de nos données personnelles, apparemment anodines (même le nom de notre chien), vont être exploitées pour orchestrer des attaques.

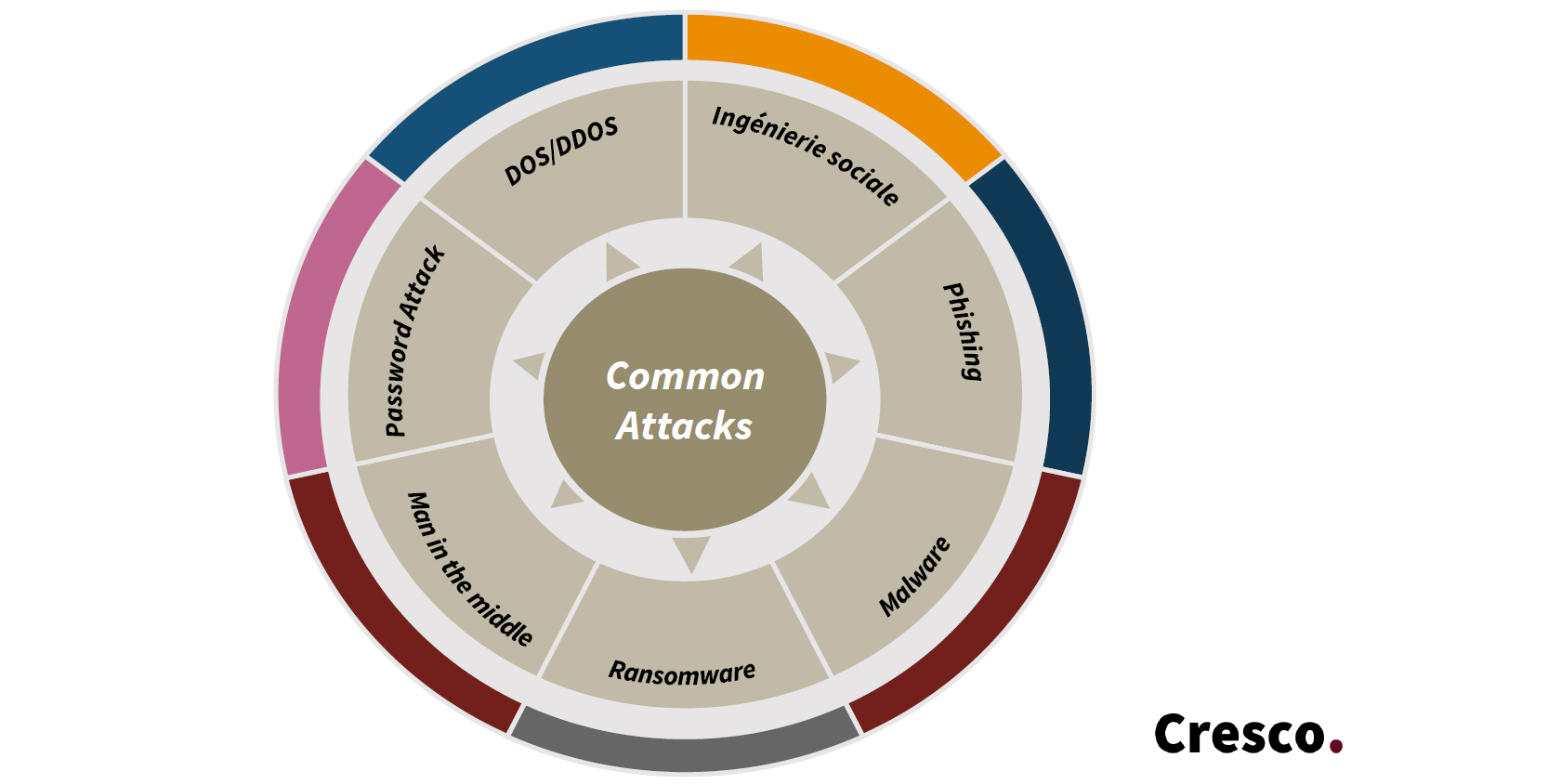

Comment mes données sont-elles dérobées ?

Pour mieux s’en protéger, il est essentiel de comprendre les principales méthodes qu’ils utilisent pour les dérober. Voici les attaques les plus fréquentes mises en œuvre par les cybercriminels pour accéder à nos informations sensibles :

- L'ingénierie sociale consiste à manipuler des individus pour obtenir des informations sensibles sans utiliser de technologie complexe. Elle exploite les émotions humaines, notamment la peur et l'urgence pour inciter à agir rapidement.

- Le phishing se manifeste par des courriels frauduleux prétendant provenir d'entités légitimes, incitant les utilisateurs à télécharger des logiciels malveillants via des liens trompeurs.

- Les malwares sont des programmes nuisibles visant à compromettre l'intégrité de vos appareils. Ils incluent divers types comme les chevaux de Troie et les rançongiciels qui prennent vos données en otage, menaçant de les supprimer ou de les divulguer si vous ne payez pas une rançon.

- Le "Man-in-the-Middle" consiste à intercepter le trafic internet pour espionner ou modifier les communications entre deux parties sans leur consentement.

- L'attaque par mot de passe est une tentative délibérée de deviner, découvrir ou forcer un mot de passe afin d’accéder à des comptes, systèmes ou données protégés sans autorisation.

- L'attaque de type DoS vise à rendre un service, un site web ou un serveur indisponible en le submergeant de requêtes ou de trafic jusqu’à ce qu’il ne puisse plus répondre aux utilisateurs légitimes.

Évaluer ma cyberattitude

Avant de pouvoir renforcer notre sécurité numérique, il est important de faire un point sur nos habitudes et nos équipements. Évaluer notre cyberattitude commence par l’inventaire de notre matériel (PC, smartphone, équipement réseau, IoT, consoles de jeux vidéo, etc.) et l’identification nos données sensibles (données financières, photos carte identité, carte bancaire, photos persos, vidéos, mots de passe); l’analyse des protections déjà en place et de nos propres comportements.

Actions concrètes pour améliorer sa cyberhygiène

En collaboration avec le service informatique, nous vous proposons quelques pistes concrètes pour améliorer notre sécurité numérique.

💡Garder ses identifiants en sécurité :

- Utiliser des mots de passe forts et les changer régulièrement. Ne pas utiliser deux fois le même mot de passe et porter une attention particulière à celui de son adresse de courriel car c'est souvent dans nos messages que se trouvent d'autres informations sensibles ;

- Activer l’authentification double facteurs (par ex. SMS) sur les comptes importants ;

- Utiliser un gestionnaire de mots de passe ;

- Utiliser un antivirus et un pare-feu à jour pour protéger nos appareils ;

- Surveiller nos comptes et nos activités en ligne pour détecter toute activité suspecte. Vérifier les brèches dans son adresse mail.

💡Comment réagir face à un e-mail frauduleux, ne pas cliquer sur des liens ou pièces jointes suspects dans nos courriels et en informer le service informatique.

💡Sauvegarder régulièrement nos données

sur un support externe ou dans le cloud sécurisé pour pouvoir les restaurer rapidement à la suite d'un incident (cyberattaque, sinistres, pannes, etc.).

💡Supprimer systématiquement et de façon sécurisée nos données personnelles ou celles d’autrui dont on n’a plus l’usage. "Une donnée qui n’existe pas ne peut pas être volée" : moins il y a de données stockées, moins il y a de cibles pour les hackers, et moins les conséquences en cas d’incident sont graves.

💡Limiter le partage d'informations personnelles sur les réseaux sociaux et vérifier nos paramètres de confidentialité. Les réseaux sociaux partagent souvent nos données avec des tiers à des fins commerciales et, plus nos données personnelles sont accessibles, plus il est facile pour des pirates de personnaliser des attaques de phishing, deviner nos identifiants de connexion, usurper notre identité, accéder à nos comptes bancaires, commettre des fraudes en ligne, etc. Il est donc essentiel d’ajuster régulièrement nos paramètres de confidentialité pour garder le contrôle sur nos informations.

💡Sécuriser physiquement son matériel (verrouiller son PC, stocker son matériel sous clé, chiffrement du disque dur, etc.) garantit que les données restent protégées contre toute tentative d’accès non autorisé.

💡Mettre à jour les logiciels, applications et systèmes d’exploitation, car chaque nouvelle version corrige les failles de sécurité et améliore la résistance des systèmes face aux menaces émergentes.

Conclusion

Dans notre monde devenu hyper connecté, la valeur de nos données et la diversité des menaces exigent une vigilance personnelle constante.

En développant une véritable culture en cybersécurité à HELMo, nous souhaitons que chaque utilisateur (étudiant, enseignant ou membre du personnel) devienne acteur de la sécurité numérique de l'institution.

Adopter de bons réflexes est essentiel pour protéger non seulement nos propres données, mais aussi celles de toute notre communauté.

Et retenons que dès qu’une situation implique autorité, urgence et confidentialité, il est impératif de redoubler de vigilance !

Pour aller plus loin

- Safeonweb a pour ambition d'informer rapidement et efficacement les citoyens

belges en matière de sécurité informatique, des plus récentes et plus

importantes menaces numériques et de sécurité sur Internet - Plusieurs plateformes centralisent les bases de données frauduleuses disponibles en ligne et vous permettent d'y vérifier si votre compte email : https://haveibeenpwned.com/ et https://monitor.mozilla.org

- Daisy, une IA de mamie pour lutter contre les arnaqueurs téléphoniques

- Documentaire Nothing to hide sur Youtube

- La société Cresco cybersecurity et ses formateurs Mohamed Waked Nachar etArtemis de Pascale